DDoS กับ DoS | อะไรคือความแตกต่างและจะป้องกันได้อย่างไร?

Ddos Kab Dos Xari Khux Khwam Taek Tang Laea Ca Pxngkan Di Xyangri

ในโลกที่ผู้คนพึ่งพาอินเทอร์เน็ตมากขึ้น เหตุการณ์ที่เป็นอันตรายบางอย่างกำลังเกิดขึ้นในโลกไซเบอร์ อาชญากรพยายามทำทุกอย่างที่ทำได้เพื่อใช้ประโยชน์จากความเป็นส่วนตัวของผู้คนและขโมยข้อมูล เช่น การโจมตี DDoS และ DoS วันนี้ บทความเกี่ยวกับ DDoS vs DoS on เว็บไซต์ MiniTool จะแนะนำความแตกต่างของพวกเขา

เมื่อมีการโจมตีทางไซเบอร์หลายประเภทมากขึ้น ผู้คนจำเป็นต้องรู้เพิ่มเติมเกี่ยวกับพวกเขา เพื่อให้สามารถออกแบบวิธีการเฉพาะสำหรับการโจมตีเป้าหมายได้ ดังนั้น เพื่อป้องกันศัตรูที่ทรงพลังทั้งสองนี้ – การโจมตี DDoS และการโจมตี DoS คุณต้องคิดให้ออกว่ามันคืออะไร

การโจมตี DDoS คืออะไร?

การโจมตี DDoS (Distributed Denial-of-Service Attack) เป็นอาชญากรรมทางอินเทอร์เน็ตที่ผู้โจมตีโจมตีเซิร์ฟเวอร์ด้วยการรับส่งข้อมูลทางอินเทอร์เน็ตเพื่อป้องกันไม่ให้ผู้ใช้เข้าถึงบริการและไซต์ออนไลน์ที่เชื่อมต่อ ที่จริงแล้วมันคล้ายกับการโจมตี DoS มาก ดังนั้นหลายคนจะเข้าใจผิดการโจมตีทั้งสองนี้

หากคุณต้องการทราบรายละเอียดเพิ่มเติมเกี่ยวกับการโจมตี DDoS คุณสามารถดูบทความนี้: การโจมตี DDoS คืออะไร? วิธีป้องกันการโจมตี DDoS .

การโจมตีแบบ DoS คืออะไร?

การโจมตีแบบปฏิเสธบริการ (DoS) เป็นการโจมตีเครือข่ายประเภทหนึ่งที่ผู้โจมตีพยายามทำให้เครื่องหรือทรัพยากรเครือข่ายไม่พร้อมใช้งานสำหรับผู้ใช้เป้าหมาย โดยการรบกวนบริการของโฮสต์ที่เชื่อมต่อกับเครือข่ายชั่วคราวหรือไม่มีกำหนด

ประเภทของการโจมตี DoS และการโจมตี DDoS

แม้ว่าจะใช้จุดประสงค์เดียวกันในการโจมตีคอมพิวเตอร์ แต่คุณยังคงสามารถจำแนกประเภทโดยใช้วิธีการโจมตีแบบต่างๆ ได้ นี่เป็นข้อแตกต่างที่สำคัญอย่างหนึ่งระหว่างการโจมตี DoS และการโจมตี DDoS การโจมตี DoS และการโจมตี DoS มีสามประเภทตามลำดับ

การโจมตี DoS สามประเภท

หยดน้ำตาโจมตี

การโจมตีแบบ Teardrop ใช้ประโยชน์จากข้อมูลในส่วนหัวของแพ็กเก็ตในการใช้งานสแต็ก TCP/IP ที่ไว้วางใจในแฟรกเมนต์ IP

เซ็กเมนต์ IP มีข้อมูลที่ระบุว่าเซ็กเมนต์ใดของแพ็กเก็ตดั้งเดิมที่เซกเมนต์นั้นมีอยู่ และสแต็ค TCP/IP บางตัว เช่น NT ก่อน Service Pack4 จะขัดข้องเมื่อได้รับเซ็กเมนต์ปลอมที่มีออฟเซ็ตทับซ้อนกัน

เมื่อแพ็กเก็ต IP ถูกส่งผ่านเครือข่าย แพ็กเก็ตจะถูกแบ่งออกเป็นส่วนๆ ผู้โจมตีสามารถใช้การโจมตีแบบ Teardrop โดยส่งสองแพ็คเก็ต (หรือมากกว่า)

น้ำท่วมโจมตี

การโจมตีแบบท่วมท้นของ SYN ใช้ประโยชน์จากกลไกการจับมือสามทางของ TCP ผู้โจมตีส่งคำขอไปยังปลายทางที่ถูกโจมตีโดยใช้ที่อยู่ IP ปลอม และแพ็กเก็ตตอบกลับที่ส่งโดยปลายทางที่ถูกโจมตีจะไม่มีวันไปถึงปลายทาง ในกรณีนี้ ปลายทางที่ถูกโจมตีจะใช้ทรัพยากรขณะรอการปิดการเชื่อมต่อ

หากมีการเชื่อมต่อหลายพันครั้ง ทรัพยากรของโฮสต์จะหมดลง ดังนั้นจึงบรรลุเป้าหมายของการโจมตี

IP Fragmentation Attack

การโจมตีการกระจายตัวของ IP หมายถึงช่องโหว่ในการปรับโครงสร้างโปรแกรมคอมพิวเตอร์ สามารถส่งแพ็กเก็ตเครือข่ายที่แก้ไขได้ แต่เครือข่ายที่รับไม่สามารถจัดโครงสร้างใหม่ได้ เนื่องจากมีแพ็กเก็ตที่ไม่ได้ประกอบจำนวนมาก เครือข่ายจึงติดขัดและใช้ทรัพยากรทั้งหมดจนหมด

การโจมตี DDoS สามประเภท

การโจมตีเชิงปริมาตร

การโจมตีเชิงปริมาตรดำเนินการโดยการทิ้งระเบิดเซิร์ฟเวอร์ที่มีทราฟฟิกมากจนแบนด์วิดท์ของเซิร์ฟเวอร์หมดลงอย่างสมบูรณ์

ในการโจมตีดังกล่าว ผู้ประสงค์ร้ายส่งคำขอไปยังเซิร์ฟเวอร์ DNS โดยใช้ที่อยู่ IP ปลอมของเป้าหมาย เซิร์ฟเวอร์ DNS จะส่งการตอบสนองไปยังเซิร์ฟเวอร์เป้าหมาย เมื่อดำเนินการเสร็จสิ้นตามสัดส่วน การตอบสนอง DNS จำนวนมากอาจสร้างความเสียหายให้กับเซิร์ฟเวอร์เป้าหมายได้

การโจมตีด้วยโปรโตคอล

การโจมตีโปรโตคอล DDoS อาศัยจุดอ่อนในโปรโตคอลการสื่อสารทางอินเทอร์เน็ต เนื่องจากโปรโตคอลเหล่านี้จำนวนมากมีการใช้งานทั่วโลก การเปลี่ยนแปลงวิธีการทำงานจึงซับซ้อนและเปิดตัวได้ช้ามาก

ตัวอย่างเช่น การจี้ Border Gateway Protocol (BGP) เป็นตัวอย่างที่ดีของโปรโตคอลที่สามารถเป็นพื้นฐานของการโจมตี DDoS

การโจมตีทางเว็บแอปพลิเคชัน

การโจมตีแอปพลิเคชันประกอบด้วยอาชญากรไซเบอร์ที่เข้าถึงพื้นที่ที่ไม่ได้รับอนุญาต ผู้โจมตีมักเริ่มต้นด้วยการดูชั้นของแอปพลิเคชัน เพื่อค้นหาช่องโหว่ของแอปพลิเคชันที่เขียนไว้ในโค้ด

การโจมตี DDoS กับ DoS

เพื่อเปรียบเทียบการโจมตี DDoS กับการโจมตี DoS บทความนี้จะชี้แจงความแตกต่างในคุณสมบัติที่สำคัญของพวกเขา

การเชื่อมต่ออินเทอร์เน็ต

ความแตกต่างที่สำคัญระหว่างการโจมตี DoS และ DDoS คือ DDoS ใช้การเชื่อมต่ออินเทอร์เน็ตหลายจุดเพื่อทำให้เครือข่ายคอมพิวเตอร์ของเหยื่อออฟไลน์ ในขณะที่ DoS ใช้การเชื่อมต่อเดียว

ความเร็วในการโจมตี

DDoS เป็นการโจมตีที่เร็วกว่าเมื่อเทียบกับการโจมตี DoS เนื่องจากการโจมตี DDoS มาจากหลายตำแหน่ง จึงสามารถปรับใช้ได้เร็วกว่าการโจมตี DoS ด้วยที่เดียว ความเร็วที่เพิ่มขึ้นของการโจมตีทำให้ตรวจจับได้ยากขึ้น ซึ่งหมายถึงความเสียหายที่เพิ่มขึ้นหรือแม้แต่ผลหายนะ

ง่ายต่อการตรวจจับ

การโจมตี DoS สามารถติดตามได้ง่ายกว่าเมื่อเทียบกับการโจมตี DDoS ผลการเปรียบเทียบความเร็วบอกเราว่าการโจมตี DDoS ทำได้เร็วกว่า DoS ซึ่งทำให้การโจมตียากต่อการตรวจจับ

นอกจากนี้ เนื่องจาก DoS มาจากที่เดียว จึงง่ายต่อการตรวจจับที่มาและตัดการเชื่อมต่อ

ปริมาณจราจร

การโจมตี DDoS อนุญาตให้ผู้โจมตีส่งปริมาณการรับส่งข้อมูลจำนวนมากไปยังเครือข่ายเหยื่อ การโจมตี DDoS ใช้เครื่องระยะไกลหลายเครื่อง (ซอมบี้หรือบอท) ซึ่งหมายความว่าสามารถส่งปริมาณข้อมูลจำนวนมากขึ้นมากจากสถานที่ต่างๆ พร้อมกัน ทำให้เซิร์ฟเวอร์โหลดมากเกินไปอย่างรวดเร็วในลักษณะที่หลีกเลี่ยงการตรวจจับ

ลักษณะการประหารชีวิต

ในการโจมตี DDoS พีซีของเหยื่อจะถูกโหลดจากแพ็กเก็ตข้อมูลที่ส่งจากหลายตำแหน่ง ในการโจมตี DoS พีซีของเหยื่อจะถูกโหลดจากแพ็กเก็ตข้อมูลที่ส่งจากที่เดียว

การโจมตี DDoS ประสานโฮสต์หลายตัวที่ติดมัลแวร์ (บอท) เพื่อสร้างบ็อตเน็ตที่จัดการโดยเซิร์ฟเวอร์คำสั่งและการควบคุม (C&C) ในทางตรงกันข้าม การโจมตี DoS มักใช้สคริปต์หรือเครื่องมือเพื่อดำเนินการโจมตีจากเครื่องเดียว

อันไหนอันตรายกว่ากัน?

จากการเปรียบเทียบข้างต้นระหว่างการโจมตี DDoS และการโจมตี DoS เห็นได้ชัดว่าการโจมตี DDoS มีมากกว่าในหลาย ๆ ด้าน ซึ่งทำให้การโจมตี DDoS กลายเป็นปัญหาที่รุนแรงขึ้นจนถึงปัจจุบัน

การโจมตี DDoS และ DoS มีทั้งอันตราย และการโจมตีแบบใดแบบหนึ่งอาจนำไปสู่ปัญหาการปิดระบบที่รุนแรงได้ แต่การโจมตี DDoS นั้นอันตรายกว่าการโจมตี DoS เนื่องจากการโจมตีแบบแรกเริ่มต้นจากระบบแบบกระจายในขณะที่แบบหลังถูกเรียกใช้งานจากระบบเดียว

หากคุณต้องการทราบวิธีการระบุว่าคุณกำลังถูกโจมตี DDoS หรือการโจมตี DoS มีสัญญาณบางอย่างที่คุณอาจเข้าใจได้

- ประสิทธิภาพเครือข่ายช้าที่มองไม่เห็น

- การปฏิเสธบริการโดยหนึ่งในคุณสมบัติดิจิทัล

- การสูญเสียการเชื่อมต่อเครือข่ายไปยังเครื่องในเครือข่ายเดียวกันโดยไม่ทราบสาเหตุ

- ปัญหาการหยุดทำงานกะทันหันหรือประสิทธิภาพการทำงาน

ทำไม DoS และ DDoS ถึงมีการโจมตี?

แสวงหาผลประโยชน์

กิจกรรมอาชญากรไซเบอร์ส่วนใหญ่เกิดจากการแสวงหาผลประโยชน์ บนอินเทอร์เน็ต มีสมบัติพิเศษที่ดึงดูดอาชญากรได้มาก นั่นคือทรัพย์สินเสมือน ด้วยการโจมตีหลายครั้ง เว็บไซต์อีคอมเมิร์ซบางแห่งจะล่ม และที่ร้ายแรงกว่านั้นคือความสูญเสียทางเศรษฐกิจ

นอกจากนี้ ความเป็นส่วนตัวของผู้คนยังถือเป็นสินทรัพย์ที่ทำกำไรได้ ที่สามารถขายให้กับบริษัทที่ต้องการได้ เช่น แพลตฟอร์มช้อปปิ้งหรือธุรกิจบริการอื่นๆ

ความเชื่อทางอุดมการณ์

สำหรับแฮ็กเกอร์เหล่านั้น สิ่งที่พวกเขาต้องการไม่ใช่เพื่อผลประโยชน์ แต่เป็นการแสดงให้เห็นถึงการสนับสนุนทางการเมืองหรือความขัดแย้ง พวกเขาจะกำหนดเป้าหมายนักการเมือง กลุ่มการเมือง หรือองค์กรภาครัฐและเอกชนอื่น ๆ เนื่องจากความเชื่อทางอุดมการณ์ของพวกเขาแตกต่างกันในการปิดเว็บไซต์

สงครามไซเบอร์

เมื่อบางคนอ้างว่าไม่เห็นด้วยทางการเมืองในลักษณะที่ก้าวร้าว ผู้ที่มีการสนับสนุนทางการเมืองต่างกันจะต่อสู้กลับในลักษณะเดียวกัน ซึ่งจะทำให้เกิดสงครามไซเบอร์ขึ้น โดยปกติ กลุ่มติดอาวุธและผู้ก่อการร้ายพยายามโจมตี DDoS ประเภทต่างๆ เพื่อจุดประสงค์ทางการเมืองหรือทางการทหาร

คู่แข่งที่เป็นอันตราย

เพื่อผลประโยชน์ส่วนตัว คู่แข่งบางรายจะดำเนินการที่เป็นอันตรายเพื่อโจมตีคู่แข่ง และการโจมตี DDoS มักใช้ในสงครามการค้า

การโจมตี DDoS สามารถทำให้เครือข่ายขององค์กรล่ม ในระหว่างที่คู่แข่งสามารถขโมยลูกค้าของตนได้

จะป้องกันการโจมตี DDoS และ DoS ได้อย่างไร

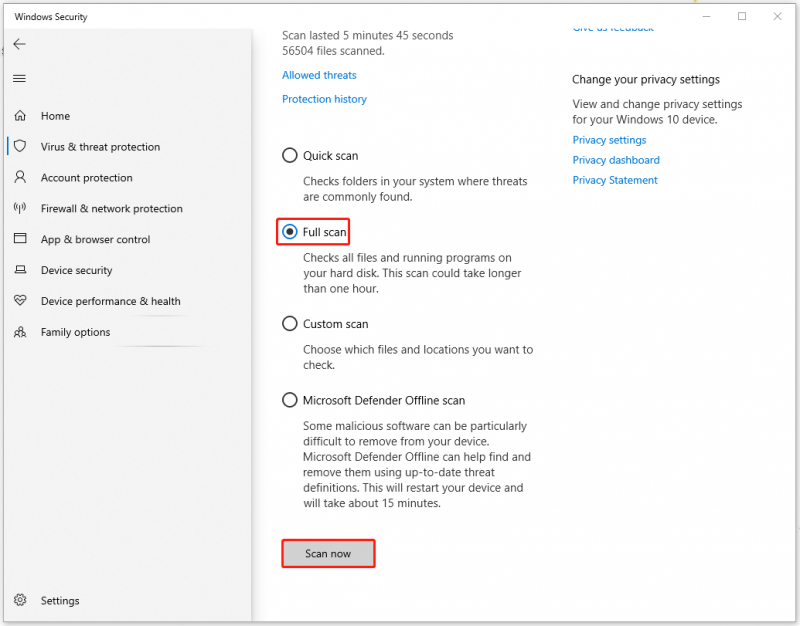

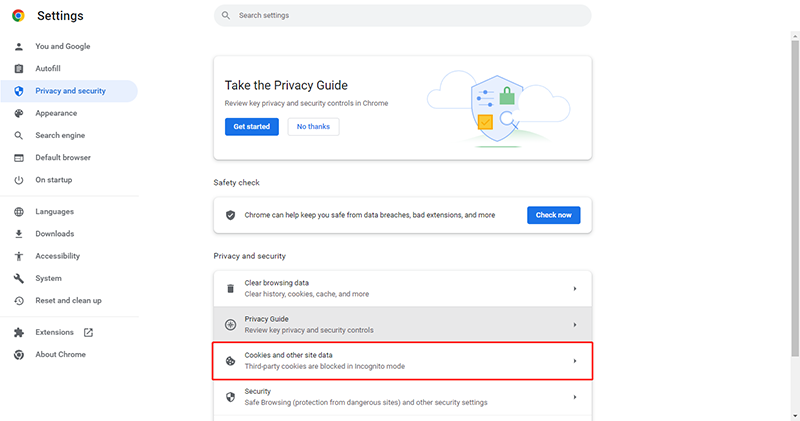

เมื่อคุณได้เรียนรู้เกี่ยวกับการโจมตี DoS กับ DDoS แล้ว คุณอาจสงสัยว่ามีวิธีใดบ้างที่ใช้สำหรับการป้องกันไว้ก่อน เพื่อป้องกันการโจมตี DDoS และการโจมตี DoS คุณสามารถทำดังนี้

- สร้างการป้องกัน DDoS แบบหลายชั้น

- ใช้ไฟร์วอลล์แอปพลิเคชันเว็บ

- รู้อาการของการโจมตี

- ฝึกตรวจสอบการรับส่งข้อมูลเครือข่ายอย่างต่อเนื่อง

- จำกัดการออกอากาศทางเครือข่าย

- มีความซ้ำซ้อนของเซิร์ฟเวอร์

นอกจากนั้น มันคุ้มค่าที่จะเน้นย้ำถึงความสำคัญของการสำรองข้อมูล ไม่ว่าการโจมตี DDoS หรือการโจมตี DoS ใดก็ตาม สิ่งเหล่านี้อาจทำให้อินเทอร์เน็ตทำงานได้ช้า ปิดเว็บไซต์ ระบบล่ม ฯลฯ เฉพาะในกรณีที่คุณเตรียมการสำรองข้อมูลระบบไว้ในดิสก์ภายนอกอื่น การกู้คืนระบบก็สามารถทำได้ในไม่ช้า

ทางนี้, MniTool ShadowMaker สามารถตอบสนองความต้องการของคุณและคุณสมบัติอื่น ๆ ที่มีอยู่ได้รับการตั้งค่าเพื่อปรับปรุงประสบการณ์การสำรองข้อมูลของคุณ คุณสามารถทำการสำรองข้อมูลตามกำหนดเวลา (รายวัน รายสัปดาห์ รายเดือน ในเหตุการณ์) และรูปแบบการสำรองข้อมูล ( สำรองข้อมูลแบบเต็ม สำรองส่วนเพิ่ม สำรองส่วนต่าง ) เพื่อความสะดวกสบายของคุณ.

ไปดาวน์โหลดและติดตั้งโปรแกรมนี้และคุณสามารถเพลิดเพลินกับรุ่นทดลองใช้งานฟรี 30 วัน

ขั้นตอนที่ 1: เปิด MiniTool ShadowMaker แล้วคลิก ทดลองใช้ต่อไป เพื่อเข้าสู่โปรแกรม

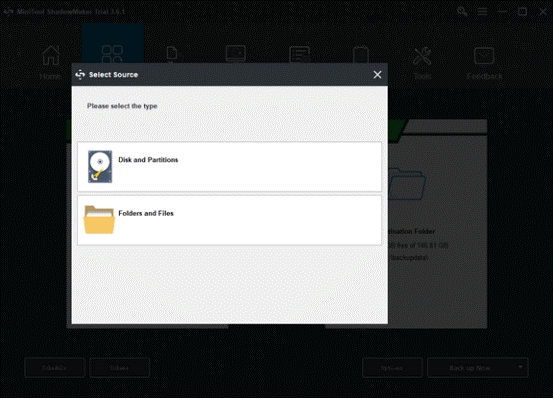

ขั้นตอนที่ 2: ไปที่ สำรอง แท็บและ ระบบ ได้รับคัดเลือกเป็นแหล่งที่มา หากคุณต้องการเปลี่ยนเป็นเป้าหมายการสำรองข้อมูลอื่นๆ – ดิสก์ พาร์ติชั่น โฟลเดอร์ และไฟล์ – หรือปลายทางการสำรองข้อมูลอื่นๆ – the โฟลเดอร์บัญชีผู้ดูแลระบบ , ห้องสมุด , คอมพิวเตอร์ , และ แชร์ , คุณสามารถคลิกที่ แหล่งที่มา หรือ ปลายทาง และเลือกใหม่อีกครั้ง

ขั้นตอนที่ 3: ในการสำรองข้อมูลให้เสร็จสิ้น คุณต้องคลิกปุ่ม การสำรองข้อมูลในขณะนี้ ตัวเลือกเพื่อเริ่มกระบวนการทันทีหรือ สำรองข้อมูลภายหลัง ตัวเลือกในการชะลอการสำรองข้อมูล งานสำรองข้อมูลล่าช้าอยู่บน จัดการ หน้าหนังสือ.

บรรทัดล่าง:

การโจมตีทางไซเบอร์ทั้งหมดสามารถทำให้ข้อมูลของคุณสูญหายหรือบุกรุกความเป็นส่วนตัวได้ ซึ่งยากต่อการป้องกัน อย่างไรก็ตาม เพื่อหลีกเลี่ยงสถานการณ์ที่รุนแรงขึ้น คุณสามารถจัดทำแผนสำรองสำหรับข้อมูลสำคัญทั้งหมดของคุณ บทความเกี่ยวกับ DDoS vs DoS ได้แนะนำการโจมตีทั่วไปสองครั้ง หวังว่าปัญหาของคุณจะสามารถแก้ไขได้

หากคุณพบปัญหาใด ๆ เมื่อใช้ MiniTool ShadowMaker คุณสามารถฝากข้อความในโซนความคิดเห็นต่อไปนี้ และเราจะตอบกลับโดยเร็วที่สุด หากคุณต้องการความช่วยเหลือใดๆ เมื่อใช้ซอฟต์แวร์ MiniTool คุณสามารถติดต่อเราผ่านทาง [ป้องกันอีเมล] .

คำถามที่พบบ่อยเกี่ยวกับ DDoS กับ DoS

คุณสามารถทำ DDoS ด้วยคอมพิวเตอร์เครื่องเดียวได้หรือไม่?เนื่องจากมีขนาดเล็กและมีลักษณะพื้นฐาน การโจมตีแบบ ping-of-death จึงทำงานได้ดีที่สุดกับเป้าหมายที่มีขนาดเล็กกว่า ตัวอย่างเช่น ผู้โจมตีสามารถกำหนดเป้าหมายคอมพิวเตอร์เครื่องเดียวหรือเราเตอร์ไร้สาย อย่างไรก็ตาม เพื่อให้ประสบความสำเร็จ แฮ็กเกอร์ที่เป็นอันตรายต้องค้นหาที่อยู่ IP ของอุปกรณ์ก่อน

การโจมตี DDoS มีค่าใช้จ่ายเท่าไร?ในการสูญเสียรายได้และข้อมูล ต้นทุนของการโจมตี DDoS ในธุรกิจเทคโนโลยีของคุณหรือธุรกิจของลูกค้าของคุณอาจบานปลายได้อย่างรวดเร็ว ธุรกิจขนาดเล็กถึงขนาดกลางโดยเฉลี่ยใช้เงิน 0,000 ต่อการโจมตี

ตัวอย่างการโจมตี DoS สองตัวอย่างคืออะไรการโจมตี DoS มีอยู่สองวิธี: บริการน้ำท่วมหรือบริการขัดข้อง การโจมตีแบบน้ำท่วมเกิดขึ้นเมื่อระบบได้รับทราฟฟิกมากเกินไปสำหรับเซิร์ฟเวอร์ที่จะบัฟเฟอร์ ทำให้ช้าลงและหยุดในที่สุด การโจมตีจากน้ำท่วมที่ได้รับความนิยม ได้แก่ การโจมตีแบบบัฟเฟอร์ล้น – การโจมตี DoS ที่พบบ่อยที่สุด

การโจมตี DDoS ใช้เวลานานเท่าใดการโจมตีแบบประปรายประเภทนี้มีความยาวแตกต่างกันไป ตั้งแต่การโจมตีระยะสั้นที่กินเวลาไม่กี่นาทีไปจนถึงการโจมตีนานกว่าหนึ่งชั่วโมง ตามรายงานภูมิทัศน์ภัยคุกคาม DDoS ปี 2564 จาก Telia Carrier ของสวีเดน ระบุว่าการโจมตีมีระยะเวลาเฉลี่ย 10 นาที

![แก้ไข: โปรดรอจนกว่าโปรแกรมปัจจุบันจะเสร็จสิ้นการถอนการติดตั้ง [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/96/fixed-please-wait-until-current-program-finished-uninstalling.jpg)

![850 EVO เทียบกับ 860 EVO: อะไรคือความแตกต่าง (เน้น 4 ด้าน) [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/37/850-evo-vs-860-evo-what-s-difference.png)

![แก้ไขแล้ว - 5 วิธีแก้สนิมไม่ตอบสนอง [อัปเดตปี 2021] [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/53/solved-5-solutions-rust-not-responding.png)

![CloudApp คืออะไร? จะดาวน์โหลด CloudApp/ติดตั้ง/ถอนการติดตั้งได้อย่างไร [เคล็ดลับ MiniTool]](https://gov-civil-setubal.pt/img/news/4A/what-is-cloudapp-how-to-download-cloudapp/install/uninstall-it-minitool-tips-1.png)

![วิธีแก้ไขข้อผิดพลาด VIDEO_TDR_FAILURE บน Windows 10 [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/86/how-fix-video_tdr_failure-error-windows-10.png)